Technologie » Internet

Najpopularniejsze szkodliwe programy grudnia 2009 wg Kaspersky Lab

|

| Zobacz więcej zdjęć » |

Podobnie jak w poprzednich miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN).

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

Szkodliwe programy wykryte na komputerach użytkowników

Pierwsza tabela (patrz Rys. 1 w galerii) zawiera szkodliwe programy, aplikacje wyświetlające reklamy oraz potencjalnie niebezpieczne narzędzia, które zostały wykryte i zneutralizowane na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody skanowania pozwala na dokonanie analizy najnowszych, najbardziej niebezpiecznych i najszerzej rozprzestrzenionych szkodliwych programów.

Tradycyjnie, pierwsze zestawienie zawiera stosunkowo niewiele zmian. Grudzień nie był wyjątkiem od tej reguły. Za sprawą pojawienia się trzech nowości, które uplasowały się na szóstym, dziesiątym i jedenastym miejscu, kilka programów zostało zepchniętych w dół rankingu. Wyjątkiem był Packed.Win32.Krap.ag, który po raz pierwszy pojawił się w zestawieniach w zeszłym miesiącu, a w grudniu awansował o trzy pozycje. Krap.ag, podobnie jak inni przedstawiciele rodzinyPacked, wykrywa program pakujący wykorzystywany do kompresowania szkodliwych programów - w tym przypadku są to fałszywe programy antywirusowe. Liczba tego rodzaju programów nieco wzrosła, co sugeruje, że cyberprzestępcy nadal aktywnie wykorzystują je w celu uzyskania korzyści finansowych.

Grudniowa nowość - GamezTar.a, który uplasował się na szóstym miejscu - to szkodnik, któremu warto poświęcić trochę więcej miejsca. Program ten podszywa się pod pasek narzędzi dla popularnych przeglądarek, który ma zapewnić szybki dostęp do gier online. Naturalnie, wyświetla również irytujące reklamy. Ponadto, instaluje wiele aplikacji, które działają niezależnie od paska narzędzi i ingerują w aktywność online, niezależnie od tego, czy jest to wyszukiwanie czy wyświetlanie zawartości. Umowa z użytkownikiem końcowym (www.gameztar.com/terms.do) obejmuje wszystkie te funkcje, jednak tym, co zwykle rzuca się użytkownikowi w oczy, jest ogromny migający przycisk "kliknij tutaj, a otrzymasz darmowe gry", a nie prawie niewidoczne "warunki usługi" na dole ekranu. Przed pobraniem jakiegokolwiek oprogramowania zalecamy przeczytanie umowy z użytkownikiem końcowym (jeżeli istnieje).

Dziesiąte miejsce zajmuje Trojan.Win32.Swizzor.c, krewny Swizzor.b, który pojawił się w rankingach w sierpniu (http://www.viruslist.pl/analysis.html?newsid=551) oraz Swizzor.a, który pojawił się w maju (http://www.viruslist.pl/analysis.html?newsid=537). Osoby stojące za tym zręcznie zaciemnionym kodem nie spoczęły na laurach i regularnie tworzą nowe warianty. Rzeczywista funkcja tego trojana jest bardzo prosta - szkodnik pobiera inne szkodliwe pliki z Internetu.

Szkodliwe programy w Internecie

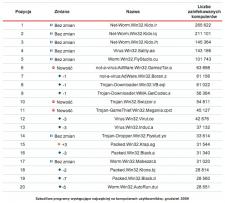

Drugie zestawienie Top20 (patrz Rys. 2 w galerii) przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron internetowych.

Drugie zestawienie zmieniło się o wiele bardziej niż pierwsze - na grudniowej liście pozostała jedynie jedna czwarta programów z poprzedniego miesiąca. Do rankingu powrócił jeden szkodliwy program. Jeżeli chodzi o resztę zestawienia, nastąpiły znaczące zmiany.

Gumblar.x pozostaje liderem, jednak strony zainfekowane tym szkodliwym oprogramowaniem są stopniowo oczyszczane przez webmasterów - liczba unikatowych prób pobrań w grudniu stanowiła około jedną czwartą w stosunku do listopada.

Krap.ag, który również występuje w pierwszym zestawieniu Top 20, awansował o 8 miejsc. Próby pobrań tego programu wzrosły o 50% w stosunku do zeszłego miesiąca. O jedną pozycję wyżej niż Krap.ag uplasował się Krap.ai, który również wykorzystuje wyspecjalizowany program pakujący wykorzystywany do kompresowania fałszywych programów antywirusowych.

GamezTar.a wystąpił również w drugim zestawieniu. Nie ma w tym nic dziwnego, biorąc pod uwagę związek tego programu z grami online. Co więcej, kolejna modyfikacja tego szkodliwego programu - GamezTar.b - weszła do rankingu, plasując się na szesnastym miejscu.

Na piątym miejscu znajduje się Trojan-Clicker.JS.Iframe.db, typowy program pobierający ramki iframe (iframe-downloader) stosujący proste zaciemnianie.

Trojan.JS.Iframe.ez, Trojan.JS.Zapchast.bn, Packed.JS.Agent.bn, Trojan.JS.Agent.axe, Trojan-Downloader.JS.Shadraem.a oraz Trojan-Downloader.JS.Kazmet.d to skrypty, których celem jest wykorzystywanie luk w zabezpieczeniach produktów firm Adobe i Microsoft w celu pobrania plików wykonywalnych. Programy te różnią się pod względem stopnia skomplikowania oraz złożoności stosowanego zaciemniania.

Interesującym przykładem aktywności cyberprzestępczej jest znajdujący się na 17 miejscu Trojan-Downloader.JS.Twetti.a. Szkodnikiem tym zostało zainfekowanych wiele legalnych stron internetowych. Warto przyjrzeć się bliżej, jak to działa. Po odszyfrowaniu nie ma żadnego śladu odsyłacza do głównego pliku wykonywalnego, nie ma również żadnych exploitów ani odsyłaczy do nich. Z analizy wynika, że skrypt wykorzystuje API (interfejs programowania aplikacji) popularny zarówno wśród cyberprzestępców jak i na Twitterze.

Trojan ten działa w następujący sposób: tworzy zapytanie do API, w wyniku którego uzyskiwane są dane dotyczące tak zwanych "trendów" - tj. najpopularniejszych tematów na Twitterze. Dane te są wykorzystywane do stworzenia pozornie losowej nazwy domeny, którą cyberprzestępcy zarejestrowali wcześniej z wykorzystaniem podobnej metody. Następnie tworzone jest przekierowanie do tej domeny. W domenie tej zostanie umieszczona główna część szkodnika (exploit PDF lub plik wykonywalny). Innymi słowy, zainfekowany odsyłacz i przekierowane są tworzone w locie przy użyciu "pośrednika", który w tym przypadku jest Twitterem.

Należy zauważyć, że zarówno Packed.JS.Agent.bn, jak i Trojan-Downloader.JS.Twetti.a wykorzystują do infekowania komputerów użytkowników specjalnie stworzony plik PDF. Plik ten jest wykrywany jako Exploit.JS.Pdfka.asd i również zaklasyfikował się do drugiego zestawienia Top 20 (na dwunastym miejscu). Możemy wobec tego przyjąć, że przynajmniej trzy z grudniowych szkodliwych programów były dziełem jednego gangu cyberprzestępczego. Powodem do niepokoju jest również fakt, że programy z rodziny TDSS, Sinowal oraz Zbot – niektóre z najbardziej niebezpiecznych zagrożeń, jakie obecnie istnieją - zostały wykryte wśród plików wykonywalnych pobranych na maszyny ofiar podczas ataków "drive-by".

W sumie, trendy nie zmieniły się. Ataki stają się coraz bardziej skomplikowane i coraz trudniejsze w analizie. Ich celem, w ogromnej większości przypadków, jest zarabianie pieniędzy. Wirtualne zagrożenia nie są już czysto wirtualne; mogą spowodować rzeczywiste szkody. Właśnie dlatego bardzo ważne jest zapewnienie ochrony Twojemu komputerowi i danym.

Czas na wiosenne porządki na dachu.

Czas na wiosenne porządki na dachu.  PROMOTECH na targach SteelFab 2026

PROMOTECH na targach SteelFab 2026  Trend Visionary: spokój w stylu high tech

Trend Visionary: spokój w stylu high tech  XVI edycja Kongresu Stolarki Polskiej odbędzie się 14 maja 2026 roku. Już dziś zaplanuj swój udział

XVI edycja Kongresu Stolarki Polskiej odbędzie się 14 maja 2026 roku. Już dziś zaplanuj swój udział

Komentarze (0)