Technologie » Internet

Najważniejsze informacje o zagrożeniach: przejmowanie konwersacji e-mail

|

| Zobacz więcej zdjęć » |

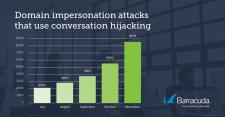

W ostatnich miesiącach badacze z firmy Barracuda zaobserwowali gwałtowny wzrost liczby ataków, w których przejmowano konwersacje wykorzystując do tego podszywanie się pod cudze domeny (domain impersonation). Analiza około 500 000 ataków e-mailowych pokazała 400-procentowy wzrost liczby takich ataków pomiędzy lipcem 2019 r. – kiedy to w analizowanych wiadomościach e-mail było około 500 takich ataków – a listopadem, kiedy zanotowano ich ponad 2000.

Choć sama liczba ataków wykorzystujących podszywanie się pod domenę jest niezwykle niska w porównaniu z innymi rodzajami ataków phishingowych, to jednak te wyrafinowane ataki są bardzo spersonalizowane, a przez to – skuteczne, trudne do wykrycia i kosztowne.

Poniżej prezentujemy bliższe informacje dotyczące wzrostu zagrożenia przejmowaniem konwersacji e-mail w wyniku ataków wykorzystujących podszywanie się pod domeny oraz wskazówki, które pomogą chronić Twoją firmę.

Wyróżnione zagrożenie

Przejmowanie konwersacji – cyberprzestępcy włączają się do istniejącej korespondencji biznesowej lub inicjują nową korespondencję na podstawie informacji zebranych z zainfekowanych kont e-mail lub innych źródeł. Zwykle, choć nie zawsze, jest to powiązane z włamaniem na konto pocztowe. Atakujący analizują wiadomości e-mail oraz aktywność takiego konta, aby zrozumieć operacje biznesowe, oraz poznać transakcje w toku, procedury płatności i inne szczegóły.

Takie konta są jednak rzadko wykorzystywane do samego przejmowania konwersacji. Zamiast tego cyberprzestępcy wysyłają wiadomości tworząc domeny podszywające się pod domenę atakowaną. Następnie, wykorzystując informacje z przejętych kont, jak korespondencję pomiędzy pracownikami, partnerami i klientami, tworzą wiarygodnie wyglądające wiadomości przy pomocy których nakłaniają ofiary do przelania im pieniędzy lub zmiany definicji przelewów bankowych.

Szczegóły

Operacje przechwytywania konwersacji są dokładnie zaplanowane. Cyberprzestępcy korzystają z przejętego konta lub w inny sposób badają organizację docelową, żeby zrozumieć transakcje biznesowe i przygotować się do ataków.

Do samych ataków wykorzystywane są domeny o nieznacznie zmodyfikowanych nazwach w stosunku do domeny atakowanej – np. poprzez usunięcie lub dodanie litery albo zmianę jednej litery na inną, podobną. W ramach przygotowań do takiego ataku cyberprzestępcy rejestrują lub kupują potrzebne im domeny. Różnice te są bardzo subtelne i łatwe do przeoczenia – dlatego ta forma ataku jest bardzo skuteczna. Na przykład osoba próbująca podszyć się pod domenę barracudanetworks.com mogłaby użyć bardzo podobnego adresu:

• barracudanetwork.com

• barracadanetworks.com

• barracudaneteworks.com

• barrracudaneteworks.com

Czasami zmieniana jest domena najwyższego poziomu (TLD), np. zamiast .com można użyć domeny .net lub .co:

• barracudanetworks.net

• barracudanetworks.co

Taki zabieg zabezpiecza napastnika przed wykryciem podejrzanej korespondencji przez prawowitego właściciela konta. Ponadto, ataki związane z przejmowaniem konwersacji są zwykle długotrwałe i mogą wymagać wielu tygodni korespondencji z ofiarą. Tymczasem często nie udaje się utrzymać kontroli nad przejętym kontem przez dostatecznie długi czas. Przeniesienie korespondencji poza organizację, pozwala napastnikom kontynuować ataki nawet, jeżeli włamanie na konto zostanie wykryte i zablokowane.

Ostatecznym celem ataków jest nakłonienie ofiar do zrealizowania przekazu czy przelewu albo zmiany danych kontrahenta w banku (np. numeru jego konta). Podszywanie się pod domenę i przejmowanie konwersacji wymaga zaangażowania czasu i środków, jednak z punktu widzenia napastnika może to być opłacalne, ponieważ takie spersonalizowane ataki są często skuteczniejsze od mniej wyrafinowanych technik.

Ochrona przed przejmowaniem konwersacji

W celu ochrony firmy przed przejmowaniem konwersacji należy używać różnych metod i technik:

Przeszkol pracowników, aby rozpoznawali i zgłaszali ataki

W ramach szkoleń dotyczącego bezpieczeństwa informuj użytkowników o atakach e-mail, przejmowaniu konwersacji i podszywaniu się pod domeny. Upewnij się, że pracownicy potrafią rozpoznawać ataki, rozumieją ich złowrogi potencjał i wiedzą, w jaki sposób należy je zgłaszać. Do szkolenia pracowników, oceny skuteczności szkolenia oraz oceny użytkowników najbardziej narażonych na ataki wykorzystaj symulację phishingu.

Wdróż ochronę przed przejęciem konta

Wiele ataków polegających na przejmowaniu konwersacji rozpoczną się od uzyskania dostępu do jakiegoś konta pocztowego, więc upewnij się, że oszuści nie używają do tego celu Twojej organizacji. Używaj uwierzytelniania wieloskładnikowego do zapewnienia dodatkowej warstwy ochrony, oprócz samej nazwy użytkownika i hasła. Korzystaj z technologii, która pozwala wykrywać włamania na konta i reaguje w czasie rzeczywistym ostrzegając innych użytkowników i usuwając złośliwe wiadomości wysyłane z przejętych kont.

Monitoruj reguły skrzynki odbiorczej, logowania do kont i rejestracje domen

Używaj technologii, która pozwoli zidentyfikować podejrzane działania, takie jak logowanie do systemu z nietypowych lokalizacji i adresów IP, co może być oznaką włamania na konto. Pamiętaj również o monitorowaniu skrzynek pocztowych pod kątem złośliwych reguł, które po włamaniu na konto są wykorzystywane do przesyłania wybranych maili na inny adres oraz zacierania śladów swojej obecności poprzez ukrywanie lub usuwanie wiadomości, które wysłali. Obserwuj rejestracje domen, które mogłyby zostać wykorzystane do podszywania się. Wiele organizacji decyduje się nawet na zakup domen blisko powiązanych z ich własnymi, żeby nie kusić cyberprzestępców.

Wykorzystaj sztuczną inteligencję

Oszuści modyfikują taktykę działania, aby ominąć bramy i filtry antyspamowe. Dlatego bardzo ważne jest dysponowanie rozwiązaniem, które do wykrywania i blokowania ataków wykorzystuje sztuczną inteligencję. Wykorzystuj technologie, które nie ograniczają się do poszukiwania złośliwych odsyłaczy lub załączników. Analiza typowych wzorców komunikacji w organizacji z wykorzystaniem uczenia maszynowego pozwala później wykrywać anomalie, które mogą wskazywać na atak.

Wzmocnienie polityk wewnętrznych

Pomóż pracownikom unikać kosztownych błędów tworząc wytyczne i wprowadzając odpowiednie procedury. Na przykład zdefiniowanie lub zmiana przelewu czy innej transakcji finansowej powinna wymagać osobistego lub telefonicznego potwierdzenia przez kilka osób.

Nadesłał:

SolskiComms

|

Dobry montaż- realne oszczędności. Co naprawdę decyduje o skutecznej termomodernizacji?

Dobry montaż- realne oszczędności. Co naprawdę decyduje o skutecznej termomodernizacji?  Niemcy ponownie otwierają się na kotły gazowe jako etap przejściowy w transformacji energetycznej

Niemcy ponownie otwierają się na kotły gazowe jako etap przejściowy w transformacji energetycznej  Umywalka z baterią - atrakcyjne połączenie

Umywalka z baterią - atrakcyjne połączenie  NOWOŚĆ! Pistacje prażone bez łupiny i bez dodatku soli KRESTO SELECT (70 g)

NOWOŚĆ! Pistacje prażone bez łupiny i bez dodatku soli KRESTO SELECT (70 g)

Komentarze (0)