Technologie » Internet

Operacja Blockbuster - Kaspersky Lab pomaga rozbić aktywność cybergangu Lazarus

|

| Zobacz więcej zdjęć » |

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

Po ataku cyberprzestępców na Sony Pictures Entertainment w 2014 r. Globalny Zespół ds. Badań i Analiz firmy Kaspersky Lab (GReAT) rozpoczął dochodzenie obejmujące próbki szkodliwego oprogramowania Destover, które według publicznych doniesień zostało wykorzystane w tych niszczycielskich działaniach. To zainicjowało szersze badanie dotyczące grupy powiązanych ze sobą kampanii cyberszpiegowskich i cybersabotażu wymierzonych, między innymi, w instytucje finansowe, stacje telewizyjne oraz przedsiębiorstwa produkcyjne.

Na podstawie powszechnych cech różnych rodzin szkodliwego oprogramowania eksperci z Kaspersky Lab zdołali zgrupować dziesiątki oddzielnych ataków, stwierdzając, że za wszystkie odpowiada jedno ugrupowanie cyberprzestępcze - Lazarus, co potwierdzili inni uczestnicy operacji Blockbuster na podstawie własnej analizy.

Ugrupowanie Lazarus działało już kilka lat przed incydentem z wytwórnią filmową Sony i wszystko wskazuje na to, że nadal jest aktywne. Badanie przeprowadzone przez Kaspersky Lab oraz innych uczestników operacji Blockbuster potwierdza istnienie związku pomiędzy szkodliwym oprogramowaniem wykorzystywanym w różnych kampaniach, takich jak operacja DarkSeoul skierowana przeciwko bankom oraz organizacjom radiowym i telewizyjnym w Seulu, operacja Troy atakująca siły wojskowe w Korei Południowej oraz incydent dotyczący Sony Pictures.

Podczas dochodzenia badacze z Kaspersky Lab wymienili się wstępnymi wynikami badań z AlienVault Labs. Ostatecznie analitycy z obu firm postanowili połączyć siły i przeprowadzić wspólne dochodzenie. Jednocześnie aktywność ugrupowania Lazarus była przedmiotem dochodzenia wielu innych firm i specjalistów ds. bezpieczeństwa IT. Jedna z tych firm, Novetta, podjęła inicjatywę mającą na celu opublikowanie najpełniejszych i umożliwiających podjęcie działań informacji dotyczących aktywności ugrupowania Lazarus. W ramach operacji Blockbuster, wraz z Novetta, AlienVault Labs oraz innymi partnerami z branży, Kaspersky Lab publikuje swoje wyniki badań dla dobra szerszych kręgów społeczeństwa.

Stóg siana pełen igieł

Poprzez analizowanie różnych próbek szkodliwego oprogramowania zidentyfikowanych w różnych incydentach naruszenia cyberbezpieczeństwa i tworzenie specjalnych reguł wykrywania Kaspersky Lab, AlienVault oraz inni specjaliści uczestniczący w operacji Blockbuster zdołali zidentyfikować wiele ataków, które przypisali ugrupowaniu Lazarus.

Trop wykryty w różnych próbkach, który prowadził do jednego ugrupowania, został zidentyfikowany podczas analizy metod wykorzystywanych przez omawiany cybergang. W szczególności wykryto, że atakujący aktywnie wykorzystują istniejący kod do nowych celów - pożyczając fragmenty z jednego szkodliwego programu, aby wykorzystać je w innym.

Ponadto badacze zdołali dostrzec podobieństwa w sposobie działania cyberprzestępców. Analizując artefakty pochodzące z różnych ataków, odkryli, że tzw. droppery - specjalne pliki wykorzystywane do instalowania różnych szkodliwych programów - przechowywały swoje funkcje w archiwum ZIP chronionym przy użyciu hasła. Hasło do archiwów wykorzystywanych w różnych kampaniach było takie samo i zostało zakodowane na stałe wewnątrz droppera. Ochrona za pomocą hasła została zastosowana w celu uniemożliwienia automatycznym systemom wydobycia i analizy szkodliwego oprogramowania, w rzeczywistości jednak pomogło badaczom zidentyfikować grupę.

Specjalna metoda wykorzystywana przez przestępców do zacierania śladów swojej obecności w zainfekowanym systemie, wraz z określonymi technikami pozwalającymi uniknąć wykrycia przez produkty antywirusowe, również pomogła badaczom połączyć ze sobą powiązane ataki. Ostatecznie dziesiątki różnych ataków ukierunkowanych, których operatorzy zostali uznani za nieznanych, zostały przypisane jednemu ugrupowaniu cyberprzestępczemu.

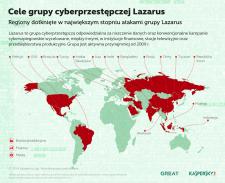

Geografia operacji

Z analizy dat kompilacji próbek wynika, że najwcześniejsze mogły powstać w 2009 r., pięć lat przed atakiem na wytwórnię filmową Sony. Liczba nowych próbek rośnie dynamicznie od 2010 r., co pokazuje, że ugrupowanie Lazarus jest stabilnym długoletnim aktorem na scenie cyberzagrożeń. Informacje wydobyte z badanych próbek wskazują na to, że większość szkodliwych programów wykorzystywanych przez ugrupowanie Lazarus zostało skompilowanych w godzinach pracy w strefach czasowych GMT+8 - GMT+9.

"Zgodnie z naszymi przewidywaniami stale rośnie liczba ataków typu wiper oferujących cyberprzestępcom możliwość wyczyszczenia tysięcy komputerów kliknięciem jednego przycisku. Jesteśmy dumni, że wraz z naszymi partnerami mogliśmy pokrzyżować działania nieprzebierającego w środkach ugrupowania, które jest gotowe wykorzystać tego typu cyberbronie na dużą skalę" - powiedział Juan Guerrero, starszy badacz ds. bezpieczeństwa IT, Kaspersky Lab.

"Ugrupowanie to posiada niezbędne umiejętności i determinację, aby przeprowadzać operacje cyberszpiegowskie w celu kradzieży danych lub wyrządzenia szkód. Łącząc to ze stosowaniem dezinformacji oraz podstępu, atakujący zdołali skutecznie przeprowadzić kilka operacji w ciągu ostatnich kilku lat" - powiedział Jaime Blasco, główny naukowiec, AlienVault. "Operacja Blockbuster pokazuje, że wymiana informacji i współpraca w ramach branży bezpieczeństwa może podnieść poprzeczkę i utrudnić takiemu ugrupowaniu dalsze funkcjonowanie".

"Poprzez operację Blockbuster, Novetta, Kaspersky Lab oraz nasi partnerzy kontynuowali działania zmierzające do stworzenia metodologii służącej do rozbijania operacji istotnych na całym świecie ugrupowań przestępczych i osłabiania ich wysiłków, aby wyrządzić dalsze szkody" - powiedział Andre Ludwig, starszy dyrektor ds. technicznych, Novetta Threat Research and Interdiction Group. "Tak szczegółowa analiza techniczna jak ta przeprowadzona w ramach operacji Blockbuster jest rzadkością - jeszcze mniej spotykane jest dzielenie się wynikami z partnerami z branży, tak aby wszyscy mogli odnieść korzyści".

Więcej informacji na temat wyników badania Kaspersky Lab dotyczącego ugrupowania Lazarus znajduje się na stronie http://r.kaspersky.pl/s2r6k.

Dalsze informacje dotyczące ustaleń organizacji Novetta dotyczących ugrupowania Lazarus są dostępne na stronie: http://www.OperationBlockbuster.com.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe Kaspersky Lab Polska są dostępne na stronie http://www.kaspersky.pl/news.

Redakcja CentrumPR informuje, że artykuły, fotografie i komentarze publikowane są przez użytkowników "Serwisów skupionych w Grupie Kafito". Publikowane materiały i wypowiedzi są ich własnością i ich prywatnymi opiniami. Redakcja CentrumPR nie ponosi odpowiedzialności za ich treść.

Niezawodny, pancerny smartfon - wybór dla wymagających

Niezawodny, pancerny smartfon - wybór dla wymagających  Skandynawski hit powraca. „Pod osłoną mroku” z czwartym sezonem na Viaplay Filmy i Seriale

Skandynawski hit powraca. „Pod osłoną mroku” z czwartym sezonem na Viaplay Filmy i Seriale  Mobilny świat, a rosnące koszty cyberataków

Mobilny świat, a rosnące koszty cyberataków  Dreame X60 Ultra już w sprzedaży. Flagowy robot, który dociera tam, gdzie inne nie mogą.

Dreame X60 Ultra już w sprzedaży. Flagowy robot, który dociera tam, gdzie inne nie mogą.

Komentarze (0)