Gospodarka » Bezpieczeństwo

Koronawirus groźny także w sieci

|

| Zobacz więcej zdjęć » |

Eksperci z firmy Barracuda już od początku roku dostrzegają stały wzrost liczby ataków na pocztę e-mail wykorzystujących treści nawiązujące do szalejącej pandemii koronawirusa SARS -CoV-2. Od końca lutego odnotowano nagły, bo aż o 667%, wzrost liczby takich ataków.

W dniach 1 - 23 marca oprogramowanie Barracuda Sentinel wykryło 467 825 spersonalizowanych ataków phishingowych (spear phishing) za pośrednictwem poczty e-mail, z czego 9 116, czyli około 2 procent, związanych było z wirusem SARS -CoV-2. Dla porównania – w lutym wykryto łącznie 1 188 ataków na pocztę e-mail związanych z koronawirusem, a w styczniu – tylko 137. Chociaż całkowita liczba takich ataków jest nadal niska w porównaniu z innymi zagrożeniami, niebezpieczeństwo wzrasta niezwykle szybko.

Analizowane zagrożenie

Phishing związany z koronawirusem — Wzrost zainteresowania wirusem SARS -CoV-2 wykorzystywany jest w wielu różnych typach kampanii phishingowych w celu rozpowszechniania szkodliwego oprogramowania, kradzieży danych logowania i oszustw finansowych. Ataki te oparte są na powszechnie stosowanych technikach phishingowych, jednakże liczba kampanii wykorzystujących koronawirus jako przynętę na użytkowników i czerpiących korzyści z obaw i niepewności swoich potencjalnych ofiar stale rośnie. Ostrzeżenie dotyczące ataków tego typu wydało ostatnio FBI.

Szczegóły

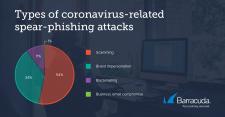

Eksperci z firmy Barracuda wyróżnili trzy główne rodzaje ataków phishingowych wykorzystujących tematy związane z wirusem SARS -CoV-2 — oszustwa, podszywanie się pod określoną markę oraz włamania do firmowej poczty e-mail. Ze wszystkich ataków związanych z koronawirusem wykrytych przez oprogramowanie Barracuda Sentinel do 23 marca włącznie, oszustwa stanowiły 54 procent, podszywanie się pod markę – 34 procent, próby szantażu – 11 procent, a włamania do poczty firmowej – 1 procent.

Ataki phishingowe wykorzystujące wirus SARS -CoV-2 jako przynętę w błyskawicznym tempie stają się coraz bardziej wyrafinowane. W ciągu ostatnich kilku dni eksperci z firmy Barracuda odnotowali znaczącą liczbę prób szantażu, a także kilka przypadków przejmowania konwersacji e-mail. Dla porównania, jeszcze parę dni temu obserwowano głównie próby oszustw. Według stanu na dzień 17 marca 77 procent ataków phishingowych stanowiły oszustwa, 22% – podszywanie się pod markę, a 1%– włamania do firmowej poczty e-mail. Oczekuje się, że tendencja ku coraz bardziej wyrafinowanym atakom będzie rosła.

Ataki te mają różne cele – od dystrybucji złośliwego oprogramowania przez kradzież danych logowania do oszustw finansowych. Jeden z nowych typów oprogramowania ransomware wykryty przez nasze systemy nawiązuje nawet swoją nazwą do nowego wirusa – CoronaVirus.

Umiejętni hakerzy potrafią skutecznie wykorzystywać ludzkie emocje do uzyskania reakcji na próby phishingu, takie jak kampanie wymuszeń na tle seksualnym, które wykorzystują wstyd i strach w celu wyłudzania pieniędzy od ludzi. Emocje, jakie mogą wykorzystywać cyberprzestępcy, to strach, niepewność, a nawet współczucie związane z epidemią COVID-19.

Na przykład w jednej z prób szantażu oszust twierdził, że ma dostęp do osobistych informacji o ofierze i zna jej miejsce pobytu, a następnie zagroził zakażeniem ofiary i jej rodziny koronawirusem, jeśli nie zapłaci ona okupu. Oprogramowanie Barracuda Sentinel wykryło ten atak 1 008 razy w ciągu zaledwie dwóch dni.

Próby oszustwa

Wiele z prób oszustwa wykrytych przez oprogramowanie Barracuda Sentinel dotyczyło sprzedaży leku na koronawirusa lub masek, a także zawierało prośby o inwestycje w fałszywe firmy, które miały rzekomo pracować nad szczepionkami.

Próby oszustw w formie próśb o datki na fałszywe organizacje charytatywne to kolejna popularna metoda phishingowa wykorzystująca temat koronawirusa, jaką zaobserwowali nasi badacze.

Przykładem może być wykryta przez systemy Barracuda próba oszustwa, pod którą podpisała się Światowa Społeczność Zdrowia (nieistniejąca organizacja próbująca podszywać się pod Światową Organizację Zdrowia). Prosi ona o datki, które należy wpłacać na konto Bitcoin podanego we wiadomości e-mail.

Złośliwe oprogramowanie

Ataki phishingowe związane z koronawirusem służą do rozpowszechniania całej gamy złośliwego oprogramowania, a w szczególności jego modułowych odmian, które pozwalają atakującym na stosowanie modułów z różną zawartością przy wykorzystaniu tego samego złośliwego oprogramowania. Pierwszym złośliwym programem wykorzystującym koronawirus był Emotet, popularny trojan bankowy, którego modułowa wersja pojawiła się w ubiegłym roku. System IBM X-Force odkrył Emotet w japońskich wiadomościach e-mail, które rzekomo rozsyłała instytucja wypłacająca renty inwalidzkie. Oszukańcze e-maile zawierały dokument, który pobierał i instalował oprogramowanie Emotet przy włączonych makrach, co jest obecnie często stosowaną metodą dystrybucji złośliwego oprogramowania.

LokiBot to kolejny złośliwy program modułowy, który próbuje wykraść dane logowania i jest rozpowszechniany w ramach co najmniej dwóch różnych kampanii phishingowych związanych z koronawirusem wykrytych przez program Comodo. Pierwsza z nich zastosowała technikę polegającą na rozsyłaniu załączników z fakturami zawierających program LokiBot we wiadomościach e-mail z przeprosinami za opóźnienie w dostarczeniu faktur ze względu na epidemię koronawirusa. W ramach drugiej kampanii rozsyłano wiadomości e-mail udające najnowsze doniesienia na ten temat.. Wiadomości te zawierały „jedną rzecz, którą musisz zrobić” (co jest odmianą popularnej metody spamowania bazującej na „jednym dziwnym triku”) oraz linki do złośliwego oprogramowania. Systemy Barracuda wykryły wiele wiadomości e-mail wykorzystujących metodę załącznika z fakturą, takich jak przedstawiony poniżej e-mail, który został wykryty ponad 3 700 razy.

Inne godne uwagi przykłady programów wykradających informacje i wykorzystujących w tym celu epidemię COVID-19 to AzorUlt, który jest rozsyłany z phishingowego serwisu, który rzekomo zawiera mapę zachorowań, oraz TrickBot, który dystrybuowany jest w phishingowych wiadomościach e-mail we Włoszech.

Kradzież danych logowania

Oprócz niezwykle częstych prób kradzieży danych logowania przy użyciu złośliwego oprogramowania, temat koronawirusa SARS -CoV-2 próbują również wykorzystać ataki phishingowe zawierające linki do fałszywych stron logowania. Jedna z takich wiadomości wykrytych przez systemy Barracuda była rzekomo rozsyłana przez CDC, amerykańską agencję ds. zapobiegania chorobom zakaźnym. Po kliknięciu zawartego w niej złośliwego linku próbowała ona wykraść dane logowania do programu Microsoft Exchange. Poniżej pokazano przykładową wiadomość e-mail i fałszywą stronę logowania.

Cyberprzestępcy tworzą często fałszywe wersje wielu różnych stron logowania, celując w konkretne portale poczty e-mail, z których zwykle korzystają użytkownicy, w celu przechwycenia danych serwera pocztowego. Inne strony logowania mają bardziej uniwersalny charakter lub oferują wiele opcji wyboru usługodawcy, podszywając się pod stronę logowania każdego z nich. Atakujący stosują tutaj znaną już taktykę kradzieży danych logowania poprzez pocztę e-mail, wykorzystując dodatkowo temat koronawirusa.

Jak zapewnić ochronę

Chociaż phishingowe wiadomości e-mail wykorzystujące epidemię koronawirusa są nowym zjawiskiem, w celu zapewnienia ochrony poczty e-mail należy stosować standardowe środki bezpieczeństwa.

· Należy uważać na wiadomości e-mail próbujące skłonić użytkowników do otwarcia załączników lub kliknięcia linków. Szczególnie pomocne w celu uniemożliwienia dotarcia do odbiorców przez złośliwe wiadomości i treści są rozwiązania antyphishingowe i zwalczające złośliwe oprogramowanie, ale nawet przy zastosowaniu takich środków bezpieczeństwa należy zachować ostrożność, ponieważ nie istnieje jedno rozwiązanie, które skutecznie zapobiega wszystkim zagrożeniom.

· Należy uważać na wiadomości e-mail pochodzące rzekomo od nadawców, od których zwykle nie otrzymujemy poczty. Są to prawdopodobnie próby oszustwa. Chociaż otrzymywanie wiadomości o koronawirusie z prawdziwych list dystrybucyjnych, do których należy użytkownik, staje się powszechne, musimy dokładnie przyglądać się wiadomościom e-mail otrzymanym od podmiotów, od których zwykle nie dostajemy poczty. Na przykład CDC nie będzie wysyłać e-maili do nikogo, kto regularnie nie otrzymuje od nich wiadomości.

· Należy zachować ostrożność, otwierając wiadomości e-mail od organizacji, z którymi kontaktujemy się regularnie. Podszywanie się pod określoną markę jest dość powszechne w atakach na pocztę e-mail związanych z koronawirusem, należy więc zachować ostrożność podczas otwierania e-maili od organizacji, od których spodziewamy się kontaktu. Jest to szczególnie ważne w przypadku pracowników sektora zdrowotnego, ponieważ jest on celem ataków wykorzystujących presję wynikającą z konieczności opieki nad napływającymi przypadkami koronawirusa.

· Datki należy przekazywać bezpośrednio wiarygodnym organizacjom charytatywnym. Powszechną taktyką w próbach oszustwa związanych z koronawirusem są prośby o przekazanie pieniędzy dla osób dotkniętych epidemią. Aby uniknąć takiego ataku, nie należy odpowiadać na prośby tego typu. Zamiast tego powinniśmy przekazywać pieniądze bezpośrednio na rzecz wiarygodnych organizacji charytatywnych pomagających w walce z koronawirusem, co pozwoli upewnić się, że trafią tam, gdzie mogą być dobrze wykorzystane, a nie w ręce oszustów. Jest również bardzo mało prawdopodobne, że prawdziwe organizacje charytatywne przyjmować będą pieniądze przez portfele Bitcoin, a więc jeśli wiadomość e-mail zawiera taką informację, powinna ona służyć jako sygnał ostrzegawczy.

O firmie Barracuda

W firmie Barracuda staramy się uczynić świat bezpieczniejszym. Uważamy, że każde przedsiębiorstwo zasługuje na dostęp do najwyższej klasy rozwiązań bezpieczeństwa, przystosowanych do współpracy z chmurą, które można łatwo zakupić, wdrożyć i eksploatować. Chronimy pocztę elektroniczną, sieci, dane i aplikacje korzystając z innowacyjnych rozwiązań, które rozwijają się i dostosowują do bieżących potrzeb naszych klientów. W kwestii bezpieczeństwa firmie Barracuda zaufało już ponad 150 000 organizacji z całego świata. Dzięki wysokiej skuteczności naszych rozwiązań mogą one nawet nie być świadome zagrożeń, co pozwala im w pełni skoncentrować się na rozwoju swojej działalności. Więcej informacji można uzyskać na stronie barracuda.com.

Barracuda Networks, Barracuda i logo Barracuda Networks to znaki handlowe należące do firmy Barracuda Networks, Inc., które mogą być zarejestrowane w Stanach Zjednoczonych i w innych państwach.

Nadesłał:

SolskiComms

|

Polacy toną w długach. Psychika pęka jako pierwsza

Polacy toną w długach. Psychika pęka jako pierwsza  Gamingowe ferie w G City Plejada – dzień pełen emocji dla graczy w każdym wieku

Gamingowe ferie w G City Plejada – dzień pełen emocji dla graczy w każdym wieku  Schibsted & Vend Polska przedłuża najem w kompleksie High5ive w Krakowie

Schibsted & Vend Polska przedłuża najem w kompleksie High5ive w Krakowie  Let's build a better place - nowa odsłona kampanii Aluprof z udziałem Szymona Marciniaka

Let's build a better place - nowa odsłona kampanii Aluprof z udziałem Szymona Marciniaka

Komentarze (0)