Technologie » Internet

Wild Neutron: tajemnicza grupa cyberszpiegowska powraca

|

| Zobacz więcej zdjęć » |

Gdy incydent ten został szeroko nagłośniony, cyberprzestępcy wycofali się na prawie rok. Ataki zostały wznowione począwszy od końca 2013 r. i wciąż trwają.

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

Grupa Wild Neutron wykorzystuje skradziony ważny certyfikat weryfikacji kodu oraz nieznany program wykorzystujący lukę w programie Flash Player w celu infekowania firm oraz prywatnych użytkowników na całym świecie oraz kradzieży poufnych informacji biznesowych.

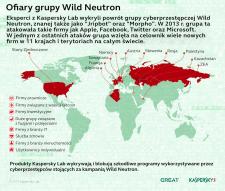

Badacze z Kaspersky Lab zdołali zidentyfikować cele ugrupowania Wild Neutron w 11 państwach oraz terytoriach, w tym we Francji, Rosji, Szwajcarii, Niemczech, Austrii, Palestynie, Słowenii, Kazachstanie, Zjednoczonych Emiratach Arabskich, Algierii oraz Stanach Zjednoczonych. Wśród nich znajdowały się: firmy prawnicze, firmy związane z kryptowalutą bitcoin, firmy inwestycyjne, grupy dużych firm, często zaangażowanych w fuzje i przejęcia, firmy IT, firmy z sektora ochrony zdrowia, agencje nieruchomości oraz indywidualni użytkownicy.

Profil ofiar raczej wyklucza, że ugrupowanie to było sponsorowane przez rząd. Jednak wykorzystanie exploitów zero-day, wieloplatformowego szkodliwego oprogramowania, jak również innych technik pozwala sądzić badaczom z Kaspersky Lab, że jest nim potężny podmiot zajmujący się szpiegostwem, prawdopodobnie motywowany względami ekonomicznymi.

Przebieg ataku

Początkowy wektor infekcji wykorzystany w ostatnich atakach nadal jest nieznany, chociaż wiele wskazuje na to, że ofiary są atakowane przy użyciu zestawu, który wykorzystuje nieznanego exploita Flash Playera za pośrednictwem zainfekowanych stron. Exploit ten infekuje komputer ofiary pakietem dropperów instalujących szkodliwe oprogramowanie.

W atakach zaobserwowanych przez badaczy z Kaspersky Lab dropper został podpisany przy użyciu legalnego certyfikatu weryfikacji kodu. Wykorzystanie certyfikatów pozwala szkodliwemu oprogramowaniu uniknąć wykrycia przez rozwiązania bezpieczeństwa. Wydaje się, że certyfikat wykorzystany podczas ataków Wild Neutron został skradziony popularnemu producentowi elektroniki konsumenckiej. Certyfikat ten jest obecnie wycofywany.

Po wniknięciu do systemu dropper instaluje głównego backdoora.

Pod względem funkcjonalności główny backdoor nie różni się od wielu innych narzędzi zdalnej kontroli (ang. Remote Access Tools, RAT). Tym, co go wyróżnia, są zabiegi osoby atakującej mające na celu ukrycie adresu serwera kontroli (C&C) oraz zapewniające jego zdolność „powrócenia do gry” po tym, jak zostanie zamknięty serwer C&C. Serwer kontroli jest istotnym elementem infrastruktury szkodnika, ponieważ pełni funkcję bazy dla szkodliwego oprogramowania rozprzestrzenianego na maszyny ofiar. Specjalne mechanizmy wbudowane w szkodnika pomagają osobom atakującym zabezpieczyć infrastrukturę przed potencjalnym odłączeniem serwera kontroli.

Tajemnicze pochodzenie atakujących

Pochodzenie osób atakujących pozostaje tajemnicą. W niektórych próbkach zaszyfrowana konfiguracja zawiera ciąg „La revedere” („do widzenia” w języku rumuńskim) na oznaczenie zakończenia komunikacji serwera kontroli. Ponadto badacze z Kaspersky Lab wykryli inny nieangielskojęzyczny ciąg, który stanowi transkrypcję na alfabet łaciński rosyjskiego słowa „Успешно” (uspeshno -> skutecznie).

„Wild Neutron to grupa dość wszechstronna i posiadająca spore umiejętności. Działając od 2011 r., wykorzystała co najmniej jednego exploita zero-day, zindywidualizowane szkodliwe oprogramowanie oraz narzędzia dla systemów Windows oraz OS X. Chociaż w przeszłości zaatakowała niektóre z najbardziej znanych firm na świecie, udało jej się nie ściągnąć na siebie zbyt wielkiej uwagi dzięki solidnemu maskowaniu swoich działań, co uniemożliwiło większość prób identyfikacji. Ataki na znaczące firmy IT, twórców oprogramowania spyware (FlexiSPY), fora dżihadystów (Ansar Al-Mujahideen English Forum) oraz firmy oparte na kryptowalucie Bitcoin świadczą o elastycznym, a jednocześnie nieprzeciętnym sposobie myślenia i zainteresowaniach” – powiedział Costin Raiu, dyrektor Globalnego zespołu ds. badań i analiz z Kaspersky Lab (GReAT).

Produkty firmy Kaspersky Lab skutecznie wykrywają i blokują szkodliwe oprogramowanie wykorzystywane przez grupę Wild Neutron pod następującymi nazwami: Trojan.Win32.WildNeutron.gen, Trojan.Win32.WildNeutron.*, Trojan.Win32.JripBot.*, Trojan.Win32.Generic.

Więcej informacji technicznych dotyczących działalności grupy hakerskiej Wild Neutron znajduje się w pełnym raporcie opublikowanym w serwisie SecureList prowadzonym przez Kaspersky Lab: http://r.kaspersky.pl/wild_neutron_analiza.

Na kanale YouTube znajduje się film ukazujący pracę Globalnego Zespołu ds. Badań i Analiz (GReAT) działającego w Kaspersky Lab: https://youtu.be/nRJEEB6GeVo.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe Kaspersky Lab Polska są dostępne na stronie http://www.kaspersky.pl/news.

Młodzi artyści w G City Targówek. Teatr Muzyczny Gaffa i Dom Otwarty zapraszają na wyjątkowe występy

Młodzi artyści w G City Targówek. Teatr Muzyczny Gaffa i Dom Otwarty zapraszają na wyjątkowe występy  Jakie rozwiązania wdrażają deweloperzy, by zoptymalizować działalność

Jakie rozwiązania wdrażają deweloperzy, by zoptymalizować działalność  Ruszyła loteria Orbit® Refreshers pt. „Żuj w swoim rytmie”

Ruszyła loteria Orbit® Refreshers pt. „Żuj w swoim rytmie”  Jak stworzyć komfortowy i oszczędny dom? Kampania „TERMOMODERNIZACJA+DOBRY MONTAŻ” nowa odsłona

Jak stworzyć komfortowy i oszczędny dom? Kampania „TERMOMODERNIZACJA+DOBRY MONTAŻ” nowa odsłona

Komentarze (0)