Technologie » Internet

Wyróżnione zagrożenie: Zdalne wykonywanie kodu

|

| Zobacz więcej zdjęć » |

Na żądanie bez nagłówka autoryzacji urządzenie powinno odpowiedzieć komunikatem 401 „Unauthorized”. Jednak okazuje się, że można je zmusić do wykonywania poleceń i to z uprawnieniami superużytkownika (roota). Zagrożenie to zaobserwowano poprzednio podczas ataku Equifax w 2017 roku.

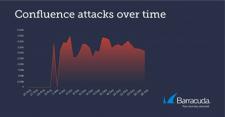

Najnowsza odmiana tego ataku wykorzystuje dwie nowo odkryte luki w zabezpieczeniach: iniekcję kodu OGNL w Atlassian Confluence oraz lukę w Azure Open Management Infrastructure (OMI). Analitycy z firmy Barracuda przeanalizowali ataki próbujące wykorzystać te luki w ciągu 45 dni w sierpniu i wrześniu. Zaobserwowali wówczas nagły wzrost liczby ataków pochodzących z ponad 500 unikatowych adresów IP.

Poniżej są zawarte bliższe informacje na temat tych podatności, wzorce niedawnych ataków oraz rozwiązania, które mogą pomóc w ochronie przed takimi atakami.

Wyróżnione zagrożenie

Luki w zabezpieczeniach umożliwiające zdalne wykonywanie kodu (Remote Code Execution, RCE) — RCE to termin opisujący wykonywanie dowolnego kodu w systemie komputerowym, w sytuacji gdy napastnik nie ma dostępu do konsoli. Jednak może on przejąć pełną kontrolę nad tak systemem – jakby siedział przed jego ekranem.

Szczegóły

Zagrożenie iniekcją OGNL w Atlassian Confluence zostało po raz pierwszy ujawnione przez firmę Atlassian 25 sierpnia 2021 r. Wkrótce po tym dodano je do National Vulnerability Database (CVE-2021-26084). Luka ta umożliwia cyberprzestępcom zgłoszenie żądania „POST” z wykorzystaniem mechanizmu szablonów Confluence, bez nagłówka autoryzacyjnego. W ten sposób napastnik uzyskuje dostęp do systemu z uprawnieniami „roota”. Wykorzystując parametry „queryString” i „linkCreation”, napastnicy mogą wstrzykiwać do zaatakowanej oinfrastruktury kod w języku Java.

Firma Atlassian poinformowała, że „podatne na to zagrożenie są wszystkie wersje Confluence Server i Data Center poprzedzające poprawione wersje”.

Analizując dane z okresu od ostatnich dni sierpnia do końca września, analitycy z firmy Barracuda zaobserwowali wzrost liczby ataków wymierzonych w lukę Confluence. Liczba ta pozostaje podwyższonym poziomie, ponieważ wielu użytkowników Confluence nadal korzysta z podatnej wersji oprogramowania.

Z kolei 15 września 2021 r. opublikowano ostrzeżenie przed luką CVE-2021-38647 w Azure Open Management Infrastructure (OMI). Azure OMI to agent programowy, który preinstalowany w środowiskach chmurowych. Ta cicha instalacja naraża jednak klientów Azure na ryzyko dopóki nie zaktualizują swoich systemów do najnowszej wersji OMI.

Napastnicy atakują te systemy poprzez wysłanie specjalnie skonstruowanego komunikatu HTTPS na jeden z portów nasłuchujących ruchu OMI (porty 1270/5985/5986), co zapewnia im wstępny dostęp do urządzenia. Polecenia wysyłane przez napastnika są wykonywane przez usługę SCXcore, co umożliwia wykorzystanie luki w zabezpieczeniach. Polecenie można przekazać do systemu bez nagłówka autoryzacyjnego, co serwer OMI potraktuje je jako połączenie zaufane zapewniając napastnikowi dostęp z uprawnieniami „roota”.

Jak Microsoft poinformował na swoim blogu, „wywołanie ExecuteShellCommand RunAsProvider pozwoli wykonać wykona dowolne polecenie systemu UNIX/Linux przy użyciu powłoki /bin/sh”.

Analizując dane z systemów Barracuda badacze zaobserwowali rosnącą liczbę prób wykorzystania tej podatności od około połowy września. Po początkowym skoku 18 września liczba ataków zmniejszyła się, ale z biegiem czasu jeszcze kilkakrotnie wzrastała i opadała.

Podczas przeprowadzonej przez firmę Barracuda analizy ataków w 45-dniowym okresie w sierpniu i wrześniu, odkryto 550 unikatowych adresów IP próbujących wykorzystać lukę Atlassian Confluence oraz 542 unikatowe adresy IP próbujące wykorzystać lukę Azure OMI.

Za każdym adresem IP kryło się wielu napastników, co oznacza, że liczba ataków była znacznie wyższa, niż liczba adresów IP. Badacze ustalili to poprzez sprawdzanie „odcisków palców” urządzeń klienckich oraz z wykorzystaniem innych technik.

Jak pokazuje powyższa mapa, większość adresów IP napastników znajduje się w Stanach Zjednoczonych, łącznie z Alaską – być może dlatego, że w tych regionach znajduje się większość farm serwerów. Ataki inicjowano również z takich krajów, jak Rosja, Wielka Brytania, Polska i Indie. Napastnicy z całego świata próbują wykorzystać te luki, więc organizacje powinny zadziałać wyprzedzająco w celu zapewnienia bezpieczeństwa swoich aplikacji internetowych.

Jak chronić aplikacje internetowe przed tymi zagrożeniami?

Ze względu na rosnącą liczbę luk odkrywanych w aplikacjach internetowych, obrona przed atakami staje się coraz bardziej skomplikowana. Są jednak już dostępne kompleksowe rozwiązania, które chronią aplikacje internetowe przed próbami wykorzystania luk w zabezpieczeniach. Rozwiązania WAF/WAF-as-a-Service, zwane również usługami WAAP (Web Application and API Protection), mogą pomóc w ochronie aplikacji dzięki połączeniu wszystkie najnowszych mechanizmów bezpieczeństwa w jednym, łatwym do użycia, produkcie.

Jak pisze Gartner, „chmurowe usługi WAAP (Web Application and API Protection) stanowią rozwinięcie chmurowych usług WAF (Web Application Firewall)”.

Rozwiązania WAF-as-a-Service lub WAAP nigdy nie były bardziej potrzebne niż teraz, kiedy wiele osób nadal pracuje zdalnie, a liczne aplikacje są przenoszone do Internetu. Organizacje muszą powinny mieć rozwiązanie, które obejmuje ochronę przed botami, ochronę przed atakami DDoS oraz zabezpieczenia API.

Nadesłał:

SolskiComms

|

NOWOŚĆ! Pistacje prażone bez łupiny i bez dodatku soli KRESTO SELECT (70 g)

NOWOŚĆ! Pistacje prażone bez łupiny i bez dodatku soli KRESTO SELECT (70 g)  Zapiekanki ryżowe z jabłkami

Zapiekanki ryżowe z jabłkami  Parki handlowe. Co stoi za sukcesem tego formatu inwestycyjnego

Parki handlowe. Co stoi za sukcesem tego formatu inwestycyjnego

Komentarze (0)