Technologie » Internet

Zagrożenia IT w III kwartale 2011 r.: Od szkodliwych aplikacji w kodach QR po ataki ukierunkowane

|

| Zobacz więcej zdjęć » |

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

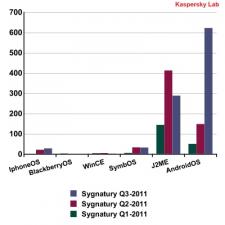

W odniesieniu do ataków na smartfony, pojawiły się wyraźne oznaki świadczące o tym, że cyberprzestępcy wzięli na swój celownik głównie Androida. Oprócz starych wypróbowanych metod w trzecim kwartale odnotowano również szkodliwe oprogramowanie charakteryzujące się większym stopniem wyrafinowania: wykorzystywane są kody QR, a komputery narażone są na infekcję, jeszcze zanim zostanie uruchomiony system operacyjny, ponieważ cyberprzestępcy modyfikują metody infekowania BIOS-u.

W analizowanym okresie miały miejsce włamania do sieci korporacyjnych przeprowadzone przez niezidentyfikowanych cyberprzestęców, jak również ataki, za które odpowiedzialna była znana grupa haktywistów Anonymous. Wśród ofiar ataków znalazła się włoska policja zajmująca się zwalczaniem cyberprzestępczości, kilka jednostek amerykańskiej policji oraz kontrahenci FBI. Hakerzy zaatakowali również Mitsubishi Heavy Industries oraz Vanguard Defense. Te i wiele podobnych ataków umożliwiły szkodliwym użytkownikom uzyskanie dostępu do danych dotyczących pracowników i klientów, dokumentacji wewnętrznej, korespondencji i innych tajnych informacji.

W lipcu 2011 r. cyberprzestępcy włamali się do serwerów centrum certyfikacji DigiNotar, co pozwoliło im wygenerować 531 fałszywych certyfikatów. Dzięki wykorzystaniu fałszywych certyfikatów SSL dla stron internetowych cyberprzestępcy mogli uzyskać dostęp do danych wysyłanych do lub z takich witryn, nawet w przypadku wykorzystywania połączenia szyfrowanego. Zasoby zaatakowane w incydencie, którego ofiarą padł DigiNotar, obejmowały agencje rządowe w kilku państwach oraz najpopularniejsze serwisy internetowe, takie jak Google, Yahoo!, Tor oraz Mozilla. Na skutek tego ataku DigiNotar musiał ogłosić upadłość.

„Atak na DigiNotar to drugi przypadek w tym roku, gdy celem cyberprzestępców stało się centrum certyfikacji. Chociaż firmy wydające główne certyfikaty SSL mają obowiązek przejść audyt bezpieczeństwa, okazuje się, że poziom bezpieczeństwa w DigiNotar, oraz stanowiącym jego odpowiednik Comodo, pozostawia wiele do życzenia” – powiedział Jurij Namiestnikow, starszy analityk szkodliwych programów w Kaspersky Lab i autor raportu. „Przypadek DigiNotar powinien posłużyć jako ostrzeżenie dla innych graczy na rynku o konieczności wzmocnienia swoich polityk bezpieczeństwa”.

Na baczności powinni mieć się również użytkownicy indywidualni - liczba szkodliwych programów dla urządzeń mobilnych wzrasta w zastraszającym tempie. Wśród wszystkich zagrożeń mobilnych wykrytych w trzecim kwartale 2011 r. aż 40% było przeznaczonych dla Androida, w wyniku czego czemu platforma ta ugruntowała swoją pozycję głównego celu szkodliwych programów.

Analitycy z Kaspersky Lab nie musieli długo czekać na potwierdzenie swoich prognoz, zgodnie z którymi cyberprzestępcy będą szukali nowych sposobów zarabiania pieniędzy na szkodliwym oprogramowaniu dla Androida. W lipcu wykryto trojana z rodziny Zitmo (ang. „ZeuS in the mobile”) dla Androida, który współpracuje ze swoim odpowiednikiem działającym na komputerach – trojanem szpiegującym ZeuS – w celu obejścia uwierzytelniania dwuskładnikowego wykorzystywanego przez wiele systemów bankowości online.

Niekiedy szkodliwe oprogramowanie przenika do urządzenia mobilnego w zupełnie nieoczekiwany sposób, na przykład za pośrednictwem kodów QR. Kod QR to swego rodzaju kod kreskowy, który pozwala zapisać więcej informacji. W trzecim kwartale cyberprzestępcy rozprzestrzeniali trojany SMS podszywające się pod oprogramowanie dla Androida poprzez szyfrowanie w kodach QR szkodliwych odsyłaczy. Po przeskanowaniu kodów QR mobilne urządzenia automatycznie pobierają szkodliwy plik, który następnie wysyła wiadomości SMS na numery o podwyższonej opłacie.

Jeden z najciekawszych incydentów w trzecim kwartale był wynikiem poszukiwania przez cyberprzestępców inspiracji w metodach wykorzystywanych w przeszłości. Stwierdziwszy, że ochrona dzisiejszych systemów operacyjnych praktycznie uniemożliwia zainstalowanie programu ukrywającego się w uruchomionym systemie, twórcy wirusów znów zaczęli wykorzystać BIOS, aby zainfekować system, zanim jeszcze zostanie uruchomiony. Od pojawienia się niesławnego wirusa CIH (znanego również pod nazwą Czarnobyl), który potrafił infekować BIOS, minęło ponad 10 lat, jednak wykorzystywana przez niego technologia po raz kolejny trafiła do arsenału cyberprzestępców.

Pełna wersja raportu dotyczącego ewolucji zagrożeń IT w trzecim kwartale 2011 r. jest dostępna w Encyklopedii Wirusów VirusList.pl prowadzonej przez Kaspersky Lab: http://www.viruslist.pl/analysis.html?newsid=690.

Informację oraz raport można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab Polska jako źródła.

Redakcja CentrumPR informuje, że artykuły, fotografie i komentarze publikowane są przez użytkowników "Serwisów skupionych w Grupie Kafito". Publikowane materiały i wypowiedzi są ich własnością i ich prywatnymi opiniami. Redakcja CentrumPR nie ponosi odpowiedzialności za ich treść.

Innowacje Sharp nagrodzone na ISE - zgodnie ze strategią One Sharp

Innowacje Sharp nagrodzone na ISE - zgodnie ze strategią One Sharp  Jagodowa owsianka

Jagodowa owsianka

Komentarze (0)