Technologie » Internet

Maczeta - kampania cyberszpiegowska wycelowana w Amerykę Łacińską

|

| Zobacz więcej zdjęć » |

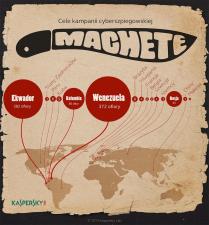

Ataki trwają przynajmniej od czterech lat, a głównym obszarem prowadzenia kampanii jest Ameryka Łacińska, chociaż wśród celów znalazły się także organizacje z Europy. Atakujący polują na poufne informacje – jak dotąd w ramach kampanii zdołano przechwycić gigabajty poufnych danych.

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

„Chociaż narzędzia wykorzystane w tej kampanii są proste, efekt świadczy o dużej skuteczności Maczety. Wygląda na to, że cyberprzestępcy w Ameryce Łacińskiej stosują znane na całym świecie techniki wykorzystywane w ukierunkowanych operacjach cyberprzestępczych. Spodziewamy się, że lokalne kampanie cyberszpiegowskie osiągną wyższy poziom zaawansowania technologicznego, a nowe kampanie APT będą podobne, z technicznego punktu widzenia, do tych przeprowadzanych przez najważniejszych graczy na świecie. Najlepsza rada, jakiej można udzielić w tej sytuacji, jest następująca: z jednej strony należy myśleć o bezpieczeństwie na poziomie globalnym, z drugiej strony nie można postrzegać państw Ameryki Łacińskiej jako wolnych od tego typu zagrożeń” – powiedział Dmitrij Bestużew, szef Globalnego Zespołu ds. Badań i Analiz (GReAT) na terytorium Ameryki Łacińskiej, Kaspersky Lab.

Wszystko wskazuje na to, że kampania Machete rozpoczęła się w 2010 roku, a dwa lata później została udoskonalona o odnowioną infrastrukturę. Do rozprzestrzeniania szkodliwego oprogramowania osoby atakujące wykorzystały socjotechnikę. W niektórych przypadkach wykorzystywano wiadomości ukierunkowane na określone cele w połączeniu z opartymi na sieci infekcjami rozprzestrzenianymi za pośrednictwem specjalnie stworzonych fałszywych blogów. Na chwilę obecną nic nie wskazuje na istnienie exploitów wykorzystujących niezałatane jeszcze luki. Wszystkie zidentyfikowane w tej kampanii rozwiązania techniczne (takie jak narzędzia cyberszpiegowskie oraz kod po stronie klienta) charakteryzują się raczej niskim poziomem zaawansowania technologicznego w porównaniu z innymi operacjami ukierunkowanymi. Mimo to eksperci z Kaspersky Lab zdołali zidentyfikować 778 ofiar na całym świecie.

Na podstawie dowodów uzyskanych w wyniku dochodzenia przeprowadzonego przez Kaspersky Lab eksperci ustalili, że osoby stojące za Maczetą posługują się językiem hiszpańskim i posiadają korzenie w Ameryce Łacińskiej. Ponadto atakowane były głównie państwa z Ameryki Łacińskiej. W przypadku zidentyfikowania celów spoza tego regionu czasami wykrywano powiązanie z Ameryką Łacińską. Na przykład, w Rosji cel stanowiła ambasada jednego z państw Ameryki Łacińskiej.

Znalezione na zainfekowanych komputerach narzędzie cyberszpiegowskie potrafi wykonywać różne funkcje i operacje, takie jak kopiowanie plików na zdalny serwer lub specjalne urządzenie USB, przechwytywanie zawartości schowka tymczasowego, rejestrowanie znaków wprowadzanych z klawiatury, przechwytywanie danych audio z mikrofonu komputera, wykonywanie zrzutów ekranu, uzyskiwanie danych geolokacyjnych oraz wykonywanie zdjęć przy pomocy kamery internetowej na zainfekowanych komputerach.

Opisywana kampania posiada nietypową funkcję techniczną: wykorzystywanie kodu języka Python skompilowanego do postaci plików wykonywalnych systemu Windows. Oprócz ułatwienia kodowania nie daje to żadnych innych korzyści osobom atakującym. Nic nie wskazuje na to, że narzędzia te obsługują wiele platform, ponieważ kod jest wyraźnie zorientowany na system Windows. Jednak eksperci ds. bezpieczeństwa zidentyfikowali kilka wskazówek sugerujących, że cyberprzestępcy stworzyli także równoległe infrastruktury dla ofiar wykorzystujących systemy OS X oraz Unix. Oprócz komponentów systemu Windows wykryto również ślady wskazujące na moduł mobilny dla systemu Android.

Produkty firmy Kaspersky Lab identyfikują i zapewniają ochronę przed atakami ukierunkowanymi przeprowadzanymi w ramach kampanii Machete.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe Kaspersky Lab Polska są dostępne na stronie http://www.kaspersky.pl/news.

Kolor ma znaczenie. Walentynkowy set od SteelSeries dla tych, którzy lubią wyrażać siebie

Kolor ma znaczenie. Walentynkowy set od SteelSeries dla tych, którzy lubią wyrażać siebie

Komentarze (0)