Technologie » Internet

Najpopularniejsze szkodliwe programy marca 2010 wg Kaspersky Lab

|

| Zobacz więcej zdjęć » |

Podobnie jak w poprzednich miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN) - innowacyjną technologię gromadzenia danych o infekcjach zaimplementowaną w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych.

Przeczytaj również

- Luka w portalu społecznościowym Instagram wykorzystana przez cyberprzestępców

- Badanie Kaspersky Lab: ludzie są skłonni pozbyć się swoich zdjęć i innych danych za niedużą kwotę

- Technologia kontroli aplikacji firmy Kaspersky Lab wygrywa w testach AV-TEST

- Liczba roku: Każdego dnia Kaspersky Lab wykrywa 315 000 nowych szkodliwych plików

Szkodliwe programy wykryte na komputerach użytkowników

Pierwsza tabela (patrz Rys. 1 w galerii) zawiera szkodliwe programy, aplikacje wyświetlające reklamy oraz potencjalnie niebezpieczne narzędzia, które zostały wykryte i zneutralizowane na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody skanowania pozwala na dokonanie analizy najnowszych, najbardziej niebezpiecznych i najszerzej rozprzestrzenionych szkodliwych programów.

Jak widać, w czołówce nie nastąpiły żadne poważne zmiany w stosunku do poprzedniego miesiąca.

Na uwagę zasługują trzy warianty trojana Autorun. Jak wspominaliśmy kilka miesięcy temu (http://www.viruslist.pl/analysis.html?newsid=580), są to pliki autorun.inf wykorzystujące urządzenia przenośne do rozprzestrzeniania robaka P2P, Win32.Palevo i trojana Trojan-GameThief.Win32.Magania.

W marcowym zestawieniu po raz kolejny znalazł się szkodnik, który został spakowany - tym razem nosi nazwę Packed.Win32.Krap.as i ukrywa fałszywy program antywirusowy. Program ten znajduje się na trzynastym miejscu. W ostatnich miesiącach cyberprzestępcy wykazywali upodobanie do specjalnie projektowanych pakerów plików wykonywalnych. Nowe metody pakowania i ukrywania prawdziwej funkcji popularnych szkodliwych programów są rozwijane przez cały czas, co tłumaczy, dlaczego nowe warianty rodzin takich jak Krap pojawiają się na naszej liście praktycznie co miesiąc.

Szkodliwe programy w Internecie

Drugie zestawienie Top 20 (patrz Rys. 2 w galerii) przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron internetowych.

Jak zwykle, jeżeli chodzi o ranking szkodliwych programów w Internecie, wiele rzeczy wymaga omówienia.

Zacznijmy od najnowszej luki w zabezpieczeniach Internet Explorera CVE-2010-0806. Szczegółowy opis problemu (http://www.viruslist.pl/weblog.html?weblogid=609) spowodował, że exploit dla tej luki stał się niezwykle rozpowszechniony. Tej szansy nie wykorzystali tylko najleniwsi cyberprzestępcy. Dwa warianty exploita znalazły się w marcowym drugim rankingu - Exploit.JS.CVE-2010-0806.i (na drugim miejscu) oraz Exploit.JS.CVE-2010-0806.b (na dziesiątym miejscu).

Najnowsza epidemia Gumblara nadal znajduje się w fazie pełnego rozwoju (http://www.viruslist.pl/analysis.html?newsid=591M). Oprócz starszej wersji tego trojana downloadera skryptów, który ma postać Gumblar.x i zajmuje piąte miejsce, pojawiła się nowa uaktualniona wersja wykrywana jako HEUR:Trojan-Downloader.Script.Generic.

Exploit Aurora.a, o którym pisaliśmy w zeszłym miesiącu (http://www.viruslist.pl/analysis.html?newsid=591), nadal jest powszechnie wykorzystywany przez cyberprzestępców, co potwierdza jego awans w rankingu z dziewiątego na piąte miejsce.

Downloader Twetti.a, o którym pisaliśmy jeszcze w grudniu (http://www.viruslist.pl/news.html?newsid=575), znów zagościł w marcowym zestawieniu, zajmując czternaste miejsce po dwumiesięcznej przerwie. Podobnie jak w przypadku Gumblara, wygląda na to, że czarne kapelusze zrobili sobie małą przerwę, a następnie ponownie zaczęli wykorzystywać tego szkodnika do infekowania dużej liczby stron internetowych.

Nie jest przypadkiem, że Exploit.JS.Pdfka.bub uplasował się na piętnastym miejscu – ten szkodliwy plik PDF jest komponentem ataków drive-by, które wykorzystują Twetti.a w celu przeniknięcia do komputerów.

W drugim rankingu znalazły się również cztery nowości - Trojan.HTML.Fraud.aj, Trojan.JS.FakeUpdate.ab, Trojan.HTML.Fraud.aq oraz Trojan.JS.FakeUpdate.aa - które rozprzestrzeniają fałszywe rozwiązania antywirusowe i oprogramowanie ransomware.

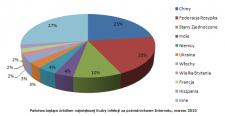

Na rysunku 3 w galerii przedstawiono państwa będące źródłem największej liczby infekcji za pośrednictwemInternetu.

Ogólny obraz pozostaje w większości niezmieniony: ataki na użytkowników są w przeważającej mierze przeprowadzane za pośrednictwem Internetu i wykorzystują luki w zabezpieczeniach, które są regularnie wykrywane w najpopularniejszych programach. Producenci szybko udostępniają łaty na takie luki, jednak zbyt wielu użytkowników zwleka z zainstalowaniem ich na swoich komputerach. Szkodliwe oprogramowanie coraz częściej wykorzystuje łatwowierność i naiwność użytkowników. Spośród tego rodzaju szkodliwych programów w marcu cyberprzestępcy najczęściej wykorzystywali fałszywe rozwiązania antywirusowe i ransomware.

Wieczne życie dla „Draculi”! Powstaje płyta z musicalu Teatru Muzycznego w Łodzi

Wieczne życie dla „Draculi”! Powstaje płyta z musicalu Teatru Muzycznego w Łodzi  Ferie zimowe z Mistrzami Budowania w G City Targówek

Ferie zimowe z Mistrzami Budowania w G City Targówek  Blisko ⅕ polskich przedsiębiorczyń osiąga marże na poziomie ponad 40 proc. Najnowsze dane

Blisko ⅕ polskich przedsiębiorczyń osiąga marże na poziomie ponad 40 proc. Najnowsze dane  Bydgoszcz znów popłynie dla WOŚP. Wielkie Wiosłowanie i próba bicia rekordu Polski w CH Focus

Bydgoszcz znów popłynie dla WOŚP. Wielkie Wiosłowanie i próba bicia rekordu Polski w CH Focus

Komentarze (0)